Для обеспечения полной управляемости устройств на них должны присутствовать агенты Management Suite. В этой главе вы изучите следующее:

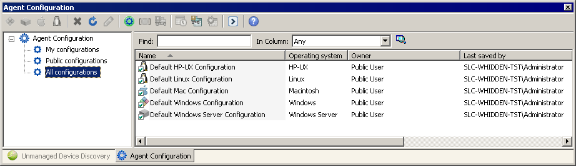

В окне Конфигурация агента (Agent configuration) пользователи могут создавать собственные конфигурации для устройств Windows, Linux и Macintosh. Созданные конфигурации агента могут затем принудительно отправляться клиентам с использованием окна консоли Запланированные задачи (Scheduled tasks).

ПРИМЕЧАНИЕ:

Развертывание агентов на устройствах Windows 95/98/NT

В состав приложения Management

Suite более не входят агенты, поддерживающие устройства

Windows 95, Windows 98 и Windows NT. Если вам необходим агент

предыдущих версий, работающий с этими устройствами, обратитесь в

службу технической поддержки LANDesk.

ПРИМЕЧАНИЕ:

Создание конфигураций устройств для устройств Windows без

поддержки функции управления

Если у вас имеются устройства Windows, являющиеся частью домена

Windows, вы можете принудительно отправлять конфигурацию на эти

устройства даже в случае отсутствия стандартного агента

LANDesk и агентов

дистанционного управления. Для получения дополнительной информации

см. документацию по развертыванию на веб-сайте сообщества LANDesk

по адресу http://community.landesk.com.

Приложение Management Suite использует создаваемые пользователем конфигурации агентов для развертывания агентов и их настроек на управляемых устройствах. Если на устройствах присутствуют агенты Management Suite, можно легко обновить конфигурации агентов.

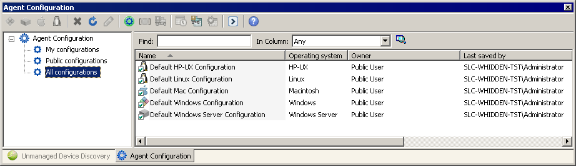

Средство конфигурации агента (Agent Configuration) используется для создания и обновления конфигураций агентов устройства и сервера (например, данных о том, какие агенты установлены на устройствах и какие сетевые протоколы используют эти агенты). Для удовлетворения потребностей конкретных отделов или групп могут быть созданы различные конфигурации. Например, можно создать отдельные конфигурации для устройств, расположенных в бухгалтерии, или для устройств, на которых установлена определенная операционная система. Для каждого типа конфигурации может присутствовать только одна конфигурация по умолчанию. Конфигурацию по умолчанию нельзя удалить, но ее можно изменить. Не рекомендуется создавать слишком много различных конфигураций, поскольку это усложняет поддержку, а также поиск и устранение неисправностей и увеличивает затраты времени.

Перед установкой любого программного обеспечения агента необходимо создать конфигурацию агента (или использовать конфигурацию по умолчанию). Этот процесс требует довольно значительного планирования и тестирования. Предпочтительнее в первый раз развернуть правильную конфигурацию, несмотря на то что в дальнейшем можно при необходимости изменить конфигурацию агента и повторить развертывание.

Организации могут потребоваться несколько конфигураций агента. Например, для портативных систем может быть необходима конфигурация, отличная от настольных систем. Чтобы избежать развертывания неправильного агента в неправильной системе, важно принять подходящее соглашение об именах для каждой конфигурации агента.

Сканер безопасности и исправлений по умолчанию устанавливается со стандартным агентом LANDesk. Можно настроить операции сканирования безопасности и определить, как и когда необходимо запускать сканер безопасности на управляемых устройствах и показывать ли ход операции и интерактивные функции конечному пользователю. (Сканирование безопасности позволяет проверить наличие обновлений программного обеспечения LANDesk на устройствах и главных серверах даже при отсутствии подписки на данные LANDesk Security Suite. Имея подписку на Security Suite, вы сможете в полной мере воспользоваться возможностями сканера безопасности, который позволяет выявить и устранить известные уязвимые места, шпионские программы, неавторизованные приложения, вирусы и другие потенциальные риски нарушения безопасности.)

Перед началом развертывания агентов изучите передовые методы развертывания, приведенные на веб-сайте сообщества пользователей LANDesk по адресу http://community.landesk.com/support/community/systems/agent.

ВАЖНО: Создавая

конфигурации агента в многоязыковых средах, удостоверьтесь, что для

имени конфигурации агента используются только символы ASCII

(английский набор символов). Главный сервер на английском языке

совместим с клиентами, использующими все поддерживаемые

языки.

Однако если в имени конфигурации агента используются символы,

отличные от ASCII, например символы японского, китайского или

русского алфавита, то конфигурация агента должна создаваться на

главном сервере (консоли) с тем же языком и будет работать только

на устройствах, использующих тот же язык. Например, конфигурация

агента, которая включает символы японского алфавита, должна

создаваться на главном сервере с японским языком и разворачиваться

на клиенте, использующем японский язык.

В последующих разделах приведена дополнительная информация по следующим темам:

Используйте окно Конфигурация агента (Agent configuration) для создания и обновления конфигураций агентов устройства и сервера (например, данных о том, какие агенты установлены на устройствах и какие сетевые протоколы используют эти агенты).

Можно создавать различные конфигурации для удовлетворения потребностей конкретных групп. Например, можно создать отдельные конфигурации для устройств, расположенных в бухгалтерии, или для устройств, на которых установлена определенная операционная система.

Для принудительной отправки конфигурации на устройства необходимо выполнить следующее:

Для создания конфигурации агента выполните следующие действия:

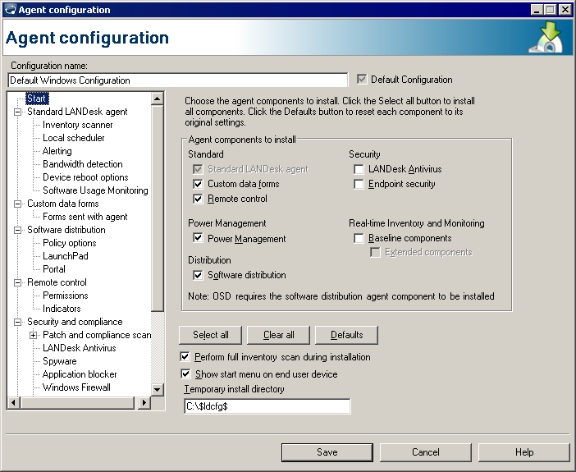

Расширенный агент — это предпочтительный метод развертывания агента в большинстве сред. Этот агент позволяет использовать разработанную LANDesk технологию оптимальной загрузки сети во время развертывания агента. Эта технология способна сократить нагрузку на пропускную способность сети, которая используется для конфигурации агента на базе Windows. Расширенный агент использует метод развертывания, состоящий из двух этапов. Расширенный агент — это файл MSI, который развертывается перед установкой полного агента. MSI устанавливается, а затем начинает загрузку и установку пакета полного агента.

Расширенный агент хорошо работает для большинства устройств, включая ноутбуки с неустойчивыми или медленными сетевыми подключениями. Однако он не поддерживает КПК и другие портативные устройства.

Расширенный агент — это небольшой пакет MSI размером 500 КБ. Когда этот пакет запускается на управляемом устройстве, он загружает ассоциированный пакет конфигурации полного агента, который может иметь размер до 15 МБ в зависимости от выбранных агентов. В диалоговом окне Конфигурация расширенного агента (Advance agent configuration) можно настроить параметры распространения с оптимальной загрузкой сети, которые будут использоваться пакетом MSI при загрузке конфигурации полного агента.

С момента начала загрузки конфигурации полного агента расширенный агент работает независимо от главного сервера. Если устройство отключается от сети до завершения загрузки конфигурации агента, расширенный агент автоматически возобновит загрузку, как только устройство будет снова подключено к сети.

При создании конфигурации расширенного агента консоли требуется несколько секунд, чтобы создать пакет конфигурации полного агента. Консоль помещает пакет расширенного агента (<имя конфигурации>.msi) и созданный пакет конфигурации полного агента (<имя конфигурации>.exe) в папку главного сервера LDLogon\AdvanceAgent. Имена файлов основаны на имени конфигурации агента.

После создания пакета конфигурации агента необходимо запустить пакет MSI на устройствах, используя один из следующих методов:

Как только развертывание расширенного агента на устройствах завершено, он запускает загрузку ассоциированной конфигурации агента. Агент автоматически запускается на управляемом устройстве, не отображая никаких диалоговых окон или сведений об обновлении состояния. Расширенный агент использует параметры пропускной способности сети, заданные в диалоговом окне Конфигурация расширенного агента (Advance agent configuration), в том числе "Загрузка узла" (Peer Download) и "Динамическая регулировка пропускной способности" (Dynamic bandwidth throttling).

После того как пакет MSI установит и успешно настроит агенты на устройстве, он удалит пакет конфигурации полного агента. Пакет MSI остается на устройстве, и если тот же самый MSI будет запущен еще раз, он не будет повторно устанавливать агенты.

Если требуется обновить настройки агента на устройствах, например запрос разрешения на дистанционное управление, то нет необходимости повторно развертывать всю конфигурацию агента. Можно сделать необходимые изменения в окне Конфигурация агента (Agent configuration), а затем из контектного меню этой конфигурации выбрать Запланировать обновление (Schedule update). Откроется окно Запланированные задачи (Scheduled tasks), и будет создана задача обновления и пакет для конфигурации, из которой запланировано обновление. Размер этого пакета не превышает нескольких сотен килобайт.

Обновление настроек не предполагает установку или удаление агентов на устройстве. Если обновление включает настройки агентов, которые отсутствуют на устройстве, то те настройки, которые нельзя применить, будут проигнорированы.

ВАЖНО: Приложение Agent Watcher не поддерживает изменение настроек посредством запланированных обновлений. Если необходимо изменить настройки Agent Watcher, щелкните правой кнопкой мыши нужное устройство в виде сети и выберите Обновить настройки Agent Watcher (Update Agent Watcher settings).

Обычно настройка клиентов осуществляется с помощью служебной программы конфигурирования клиента wscfg32.exe. По желанию в окне Конфигурация агента (Agent configuration) можно создать один самораспаковывающийся исполнимый файл, который устанавливает конфигурацию агента на устройство, на котором он работает. Это бывает полезно, если необходимо установить агенты с компакт-диска или портативного устройства USB, а также в случае многоадресной рассылки конфигурации агента.

Management Suite версии 8 использует модель аутентификации на основе сертификатов. Агенты устройства выполняют аутентификацию на авторизованных главных серверах, что предотвращает доступ к клиентам с неавторизованных главных серверов. Каждый главный сервер имеет уникальный сертификат и закрытый ключ, создаваемые программой установки Management Suite во время первой установки главного сервера или главного сервера объединения.

Далее представлены файлы сертификата и закрытого ключа:

Альтернативным способом получения хэша является использование приложения openssl, которое находится в папке \Program Files\LANDesk\Shared Files\Keys. Оно отобразит связанный с сертификатом хэш с помощью следующей командной строки:

openssl.exe x509 -in <имя ключа>.crt -hash -noout

Все ключи хранятся на главном сервере в каталоге \Program Files\LANDesk\Shared Files\Keys. Открытый ключ <хэш>.0 также хранится в папке ldlogon и должен оставаться там по умолчанию. <Имя ключа> — это имя сертификата, указанное при установке приложения Management Suite. При установке желательно указать описательное имя ключа, например использовать в качестве имени ключа имя главного сервера или даже его полное имя (например: ldcore или ldcore.org.com). Это облегчит идентификацию файлов сертификата/закрытого ключа в среде с несколькими серверами.

Необходимо хранить резервную копию содержимого папки Keys главного сервера в безопасном месте. Если по каким-либо причинам необходимо переустановить или заменить главный сервер, то нельзя будет управлять устройствами этого главного сервера до тех пор, пока сертификаты исходного главного сервера не будут добавлены на новый главный сервер, как описано ниже.

Устройства взаимодействуют только с теми главными серверами и главными серверами объединения, для которых имеется соответствующий файл доверенного сертификата. Например, у вас имеется три главных сервера, каждый из которых управляет 5000 устройств. У вас также есть главный сервер объединения, который управляет всеми 15000 устройств. Каждый главный сервер имеет свой сертификат и закрытые ключи. По умолчанию агенты устройства, развернутые из каждого главного сервера, будут взаимодействовать только с тем главным сервером, с которого было развернуто программное обеспечение устройства.

Есть два основных способа обмена ключами между главными серверами и главными серверами объединения:

В нашем примере, если необходимо добиться того, чтобы главный сервер объединения и web-консоль могли управлять устройствами со всех трех главных серверов, необходимо распространить доверенный сертификат главного сервера объединения (файл <хэш>.0) на все устройства, а также скопировать этот файл в папку ldlogon каждого главного сервера. Для получения дополнительной информации см. следующий раздел. В качестве альтернативы можно скопировать файлы сертификата/закрытого ключа с каждого из этих трех главных серверов на главный сервер объединения. В этом случае каждое устройство сможет найти соответствующий закрытый ключ для своего главного сервера на главном сервере объединения. Для получения дополнительной информации см. раздел Копирование файлов сертификата/закрытого ключа с одного главного сервера на другой.

Если необходимо, чтобы один главный сервер смог управлять устройствами другого главного сервера, можно выполнить ту же операцию либо распространить доверенный сертификат на устройства или скопировать файлы сертификата/открытого ключа с одного главного сервера на другой.

При копировании сертификатов с одного автономного главного сервера на другой (а не на главный сервер объединения) возникает дополнительная проблема. Главный сервер не сможет управлять устройствами другого главного сервера, если сначала не получит результаты сканирования инвентаризации от этих устройств. Одним из способов получения данных сканирования инвентаризации другим главным сервером является планирование задания сканирования инвентаризации с использованием специальной командной строки, которая передает результаты сканирования на нужный главный сервер. При наличии большого числа главных серверов рекомендуется использовать главный сервер объединения и web-консоль, что позволяет упростить управление устройствами с различных главных серверов. Главные серверы объединения автоматически получают данные сканирования инвентаризации от всех устройств на объединяемых ими главных серверах.

Существует два способа развертывания доверенных сертификатов на устройствах:

Необходимо скопировать каждый дополнительный доверенный сертификат главного сервера (<хэш>.0), который должен использоваться устройствами, в папку ldlogon главного сервера. Как только доверенный сертификат окажется в этой папке, его можно будет выбрать на странице Агент common base (Common base agent) диалогового окна настройки устройства. Процедура настройки устройства копирует ключи в указанные ниже папки на устройствах:

Если необходимо добавить на устройство сертификат главного сервера, но вы не хотите повторно развертывать агенты устройства через процедуру настройки устройства, создайте задание распространения программного обеспечения, которое скопирует файл <хэш>.0 в указанную выше папку на устройстве. Затем можно использовать окно Запланированные задачи (Scheduled tasks) для развертывания созданного сценария распространения сертификата.

Ниже приведен пример пользовательского сценария, который можно использовать для копирования доверенного сертификата из папки ldlogon главного сервера на устройство. Чтобы использовать этот сценарий, замените "d960e680" значением хэша для доверенного сертификата, который необходимо развернуть.

; Скопируйте доверенный сертификат из папки ldlogon главного сервера

; в каталог доверенного сертификата клиента

[MACHINES]

REMCOPY0=%DTMDIR%\ldlogon\d960e680.0, %TRUSTED_CERT_PATH%\d960e680.0

Альтернативой развертыванию сертификатов (<хэш>.0) на устройствах является копирование наборов "сертификат/закрытый ключ" с одного главного сервера на другой. Главные серверы могут содержать несколько файлов сертификатов/закрытых ключей. До тех пор пока устройство может быть аутентифицировано с помощью одного из ключей в главном сервере, оно может взаимодействовать с этим главным сервером.

ПРИМЕЧАНИЕ: При

использовании дистанционного управления на основе сертификатов

целевые устройства должны присутствовать в базе данных главного

сервера

При использовании системы безопасности для дистанционного

управления устройствами на базе сертификатов можно осуществлять

дистанционное управление только теми устройствами, которые имеют

запись инвентаризации в базе данных главного сервера, с которым

осуществляется взаимодействие. Прежде чем установить контакт с

узлом для запуска дистанционного управления, главный сервер

просматривает базу данных, чтобы убедиться в наличии у

запрашивающей стороны права на просмотр устройства. Если устройство

отсутствует в базе данных, главный сервер отклоняет запрос.

Необходимо удостовериться, что закрытый ключ <имя ключа>.key не дискредитирован. Главный сервер использует этот файл для аутентификации устройств, и любой компьютер с соответствующим файлом <имя ключа>.key может производить дистанционный запуск программ и перемещение файлов на устройство Management Suite.

Создавая конфигурации агента в многоязыковых средах, удостоверьтесь, что для имени конфигурации агента используются только символы ASCII (английский набор символов). Главный сервер на английском языке совместим со всеми поддерживаемыми языками. Однако если в имени конфигурации агента используются символы, отличные от ASCII, например символы японского, китайского или русского алфавита, то конфигурация агента должна создаваться на главном сервере (консоли) с тем же языком и будет работать только на устройствах, использующих тот же язык. Например, конфигурация агента, которая включает символы японского алфавита, должна создаваться на главном сервере с японским языком и разворачиваться на клиенте, использующем японский язык.

До Management Suite версии 8.5 можно было удалить агенты Management Suite, запустив служебную программу wscfg32.exe с параметром /u. Поскольку программа wscfg32.exe находилась в общей папке LDLogon, к которой у управляемых устройств был доступ, пользователи могли относительно легко удалить агенты Management Suite.

В Management Suite версии 8.5 и более поздних параметр /u был удален из программы wscfg32.exe. В общей папке LDMain, которая является главной папкой программы ManagementSuite, появилась новая служебная программа UninstallWinClient.exe. К ней имеют доступ только администраторы. Эта программа удаляет агенты Management Suite или Server Manager из любого устройства, на котором выполняется. Вы можете переместить ее в любую папку по желанию или включить в сценарий входа. Это приложение Windows, работающее в автоматическом режиме (без отображения информации в пользовательском интерфейсе).

При выполнении этой программы устройство не удаляется из базы данных главного сервера. При повторном распространении агентов на устройство, где выполняется эта программа, оно сохраняется в базе данных как новое устройство.