В этом разделе представлена информация о сканировании управляемых устройств для выявления различных угроз безопасности (таких как уязвимости ОС и приложений, обновления программного обеспечения, шпионские программы, проблемы конфигурации системы и т. д.), исправлении задействованных устройств, а также создании предупреждений безопасности, ведении журналов и отчетах.

ПРИМЕЧАНИЕ:

Управление данными безопасности и исправлениями

Для получения информации о загрузке и систематизации данных

безопасности, работе с исправлениями и применении пользовательских

определений см. раздел Управление данными безопасности и

исправлениями.

В этой главе вы изучите следующее:

Обычно сканирование безопасности означает проверку установленных версий операционной системы, а также файлов приложений и ключей реестра на устройстве на наличие самых последних известных уязвимостей с целью выявления и устранения угроз безопасности. Службы LANDesk Security предлагают расширенные типы данных безопасности, позволяющие сканировать и устранять большинство распространенных угроз безопасности и проблем.

В зависимости от подписки на данные Security Suite вы можете сканировать следующие данные:

ВАЖНО: Подписки на

данные Security Suite

Для получения информации о подписках на данные Security Suite

обратитесь к своему реселлеру LANDesk или посетите web-сайт

LANDesk.

В приведенной ниже таблице описывается, как сканер безопасности службы исправлений и проверки соответствия осуществляет поиск угроз безопасности каждого типа.

| Объект сканирования | Метод сканирования в утилите исправлений и проверки соответствия |

|---|---|

|

Обновления программного обеспечения LANDesk |

Использование определений обновлений программного обеспечения, опубликованных LANDesk, для поиска последних версий программного обеспечения LANDesk. |

|

Уязвимости Windows |

Использование определений уязвимостей, опубликованных LANDesk (на основе официальных информационных бюллетеней, представленных их создателями), для поиска известных уязвимостей операционной системы и приложений. |

|

Уязвимости Macintosh |

Использование определений уязвимостей, опубликованных LANDesk (на основе официальных информационных бюллетеней), для поиска известных уязвимостей. |

|

Уязвимости Linux/UNIX |

Использование определений уязвимостей, опубликованных LANDesk (на основе официальных информационных бюллетеней), для поиска известных уязвимостей. |

|

Пользовательские определения |

Использование пользовательских определений уязвимостей, созданных администраторами LANDesk, для проверки заданного пользователем условия для платформы, приложения, файла или настройки реестра. |

|

Угрозы безопасности |

Использование определений угроз безопасности, опубликованных LANDesk, для поиска проблем и ошибок конфигурации локальных систем Windows. Для проверки конкретных условий можно изменить определения угроз безопасности, в которых используются изменяемые пользовательские переменные. |

|

Шпионское ПО |

Использование определений шпионских программ для поиска экземпляров шпионских программ на сканируемых устройствах. Для отслеживания шпионских программ служба исправлений и проверки соответствия использует созданную LANDesk Software утилиту мониторинга лицензий (программа softmon.exe). Можно также включить мониторинг и блокирование шпионских программ в реальном времени с использованием конфигурации агента устройства. |

|

Обновления драйверов |

Использование определений обновлений драйверов сторонних производителей, которые проверяют версии драйверов. |

|

Обновления программного обеспечения |

Использование определений обновлений программного обеспечения сторонних производителей, которые проверяют версии программного обеспечения. |

|

Обновления антивирусных программ |

Использование определений антивирусного сканера (НЕ реальных

файлов определений или шаблонов вирусов), которые проверяют: |

|

Заблокированные приложения |

Использование определений приложений, опубликованных LANDesk (или пользовательских определений приложений), для незамедлительного отказа пользователю в доступе к приложению путем изменения локального реестра. Исправление не является отдельной процедурой. Служба исправлений и проверки соответствия использует созданную LANDesk Software программу мониторинга лицензий (softmon.exe) для отказа в доступе к указанным исполняемым файлам приложений даже в том случае, если имя файла было изменено, путем считывания информации заголовка файла. (Тип заблокированного приложения см. в разделе Отказ от ответственности.) |

Информацию о том, как служба исправлений и проверки соответствия устраняет нарушения, связанные с различными типами данных, см. в разделе Исправление различных угроз безопасности службой исправлений и проверки соответствия.

После просмотра загруженных определений и принятия решения о том, какие элементы нужно сканировать, вы можете выполнить настроенную оценку безопасности на управляемых устройствах, перемещая определения в соответствующие группы сканирования. Когда запускается сканер безопасности, он всегда считывает данные группы "Сканировать" (Scan) и осуществляет сканирование этих конкретных определений (но только в том случае, если соответствующий тип выбран в настройках задачи сканирования и исправления). Перед сканированием устройств обязательно проверяйте, помещены ли соответствующие определения в группу "Сканировать" (Scan). Определения в любое время можно вручную перемещать в группу сканирования и из нее.

Можно также обновить данные безопасности, которые по умолчанию автоматически добавляют новые определения в группу сканирования.

ВАЖНО:

Заблокированные приложения по умолчанию помещаются в группу "Не

назначено" (Unassigned)

Помните, что тип "заблокированные приложения" обрабатывается не

так, как другие типы. По умолчанию определения заблокированных

приложений помещаются в группу "Не назначено" (Unassigned), а не в

группу "Сканировать" (Scan).

При сканировании безопасности информация об исправлениях и проверке соответствия добавляется к данным инвентаризации устройства в главной базе данных. Эта информация может использоваться при создании отдельных запросов, политик и отчетов. Чтобы просмотреть информацию, щелкните правой кнопкой мыши устройство и выберите Информация о безопасности и исправлениях (Security and Patch Information).

ВНИМАНИЕ:

Перемещение определений из группы "Сканировать" (Scan)

При перемещении определений из группы "Сканировать" (Scan) в группу

"Не сканировать" (Don't Scan) текущая информация оценки определений

(информация в главной базе данных о том, на каких просканированных

устройствах обнаружены эти определения) удаляется из главной базы

данных и становится недоступной как в диалоговых окнах свойств

определений, так и в диалоговых окнах информации о безопасности и

исправлениях на устройстве. Для восстановления информации

потребуется переместить определения обратно в группу "Сканировать"

(Scan) и снова запустить сканирование.

Сканер безопасности можно запускать прямо на устройстве (щелкните Пуск > Все программы > LANDesk Management > Сканер безопасности (Start > All Programs > LANDesk Management > Security Scanner)). Можно также запускать сканер безопасности как запланированную задачу или политику с главного сервера.

ВАЖНО: Требуется

разрешение группы LANDesk Script Writers

Для создания запланированных задач и политик в утилите исправлений

и проверки соответствия и утилите конфигурации безопасности (задачи

сканирования системы безопасности и проверки соответствия, задачи

исправления и задачи изменения настроек) пользователю необходимо

разрешение группы LANDesk Script Writers. Другими словами, он

должен входить в группу, которой назначено разрешение LANDesk

Script Writers. Для получения дополнительной информации о ролевом

администрировании см. раздел Ролевое администрирование.

Запланированные задачи можно рассматривать как принудительное распространение, поскольку задача рассылается с главного сервера на устройства, а политику — как распространение методом получения, поскольку агент политики на устройстве ищет на главном сервере применимые политики, а затем получает исправление с главного сервера.

ПРИМЕЧАНИЕ:

Сканирование безопасности с проверкой соответствия

С помощью утилиты исправлений и проверки соответствия можно также

создать специальную задачу сканирования для проверки соответствия,

которая проверяет соответствие целевых устройств настроенной

политике безопасности. Сканирование для проверки соответствия

осуществляется на основе данных группы Соответствие

(Compliance) (и параметров, указанных в настройках соответствия) и

может выполняться как запланированная задача или политика и даже

инициироваться утилитой LANDesk Antivirus в случае, когда

обнаруженный вирус нельзя удалить или поместить в карантин.

Можно также выполнить безотлагательное сканирование по запросу на одном или нескольких целевых устройствах.

Для этого щелкните правой кнопкой мыши выбранное устройство (или до 20 выбранных одновременно устройств), щелкните Сканировать безопасность / соответствие (Security / Compliance scan now), выберите настройку сканирования и исправления, выберите тип сканирования, затем щелкните ОК.

Сканер безопасности записывает файл журнала под названием vulscan.log для самой последней операции сканирования на устройстве, а также сохраняет последние пять файлов журнала в хронологическом порядке по номерам. В эти файлы журнала записывается полезная информация о времени сканирования, языке, платформе и процессах, запускаемых при сканировании.

Чтобы посмотреть дату выполнения последней операции сканирования безопасности на устройстве, щелкните правой кнопкой мыши устройство, щелкните Инвентаризация (Inventory), затем выполните прокрутку вниз, пока в правой области окна инвентаризации не появится элемент Даты последних сканирований (Last Scan Dates).

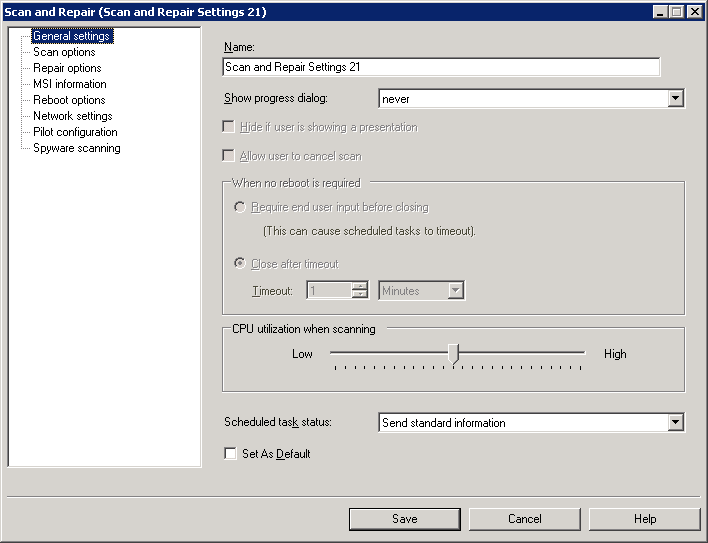

Благодаря утилите исправлений и проверки соответствия вы можете полностью контролировать, что видят пользователи, как выполняется перезагрузка устройства и какой уровень взаимодействия разрешен пользователю при выполнении сканера безопасности на устройствах. Например, в зависимости от цели или запланированного времени сканирования можно показать пользователю ход работы сканера и предоставить ему возможность отмены или задержки оценочного сканирования или устранения нарушений путем развертывания исправления. Это делается посредством создания и применения настроек сканирования и исправления.

В настройках сканирования и исправления определяется также содержимое операции сканирования путем выбора конкретных типов определений.

Вы можете создавать настройки сканирования и исправления и применять их (сохраненный набор настроенных параметров) к задачам сканирования. Можно создать сколько угодно настроек сканирования и исправления. Некоторые настройки сканирования и исправления хорошо подходят для целого ряда задач сканирования и исправления, а другие могут создаваться специально для отдельной задачи.

Все созданные вами настройки сканирования и исправления сохраняются в группе Сканировать и исправлять (Scan and Repair) в элементе Настройки (Settings) в дереве.

Сконфигурированные настройки можно применять к задачам сканирования безопасности, исправления, удаления, перезагрузки и изменения настроек.

ПРИМЕЧАНИЕ:

Настройки соответствий

С помощью утилиты исправлений и проверки соответствия можно также

создавать настройки для конкретных соответствий, определяющие

расписание запуска постоянных операций сканирования безопасности и

способы устранения обнаруженных угроз. Сканирование для проверки

соответствия осуществляется на основе данных группы

Соответствие (Compliance) (и параметров, указанных в

настройках соответствия) и может выполняться как запланированная

задача или политика и даже инициироваться утилитой LANDesk

Antivirus в случае, когда обнаруженный вирус нельзя удалить или

поместить в карантин.

Используемые по умолчанию настройки сканирования и исправления для устройства развертываются в составе первоначальной конфигурации агента. Если с задачей ассоциированы или назначены ей другие настройки сканирования и исправления, настройки по умолчанию переопределяются. При создании задачи можно также выбрать использование настроек по умолчанию для устройства.

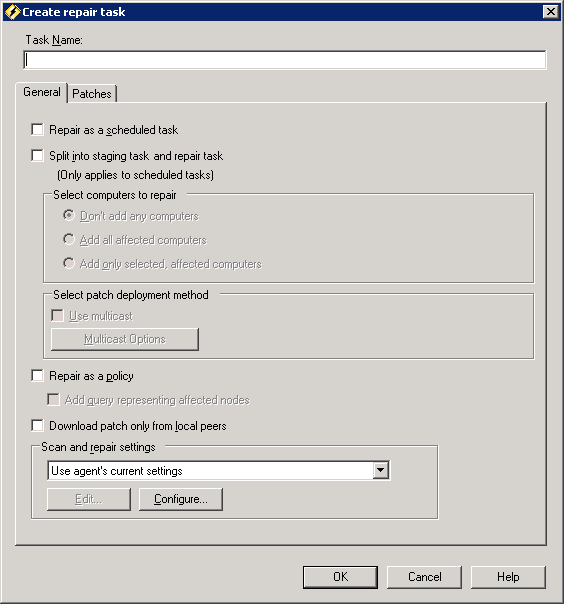

В какой-то момент вам, возможно, потребуется изменить эти настройки сканирования и исправления по умолчанию на определенном устройстве. Утилита исправлений и проверки соответствия позволяет сделать это, не прибегая к повторному развертыванию полной конфигурации агента. Для этого используйте задачу Изменить значения настроек (Change settings) в списке, появляющемся при нажатии кнопки Создать задачу (Create a task) на панели инструментов.

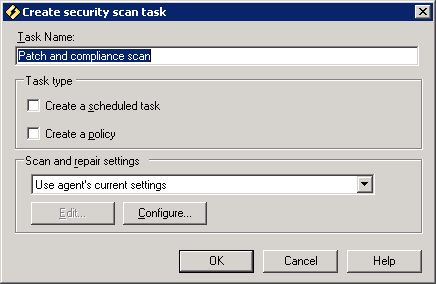

Появляется диалоговое окно, в котором можно ввести уникальное имя для задачи, указать ее тип: запланированная задача или политика, а также либо выбрать существующую настройку сканирования и исправления для применения по умолчанию, либо с помощью кнопки Правка (Edit) создать новую настройку сканирования и исправления для применения по умолчанию на целевых устройствах.

Благодаря пользовательским переменным можно выполнять более точную настройку сканирования угроз безопасности, изменяя одно или несколько значений настроек таким образом, чтобы сканер проверял заданные условия и определял уязвимость устройства только при наличии этих условий (то есть при обнаружении указанного вами значения). Некоторые определения угроз безопасности конфигурации системы имеют переменные настройки, которые можно изменять перед добавлением их в операцию сканирования безопасности. Как правило, в определениях антивирусной программы также имеются настройки пользовательских переменных.

ВАЖНО: Требуется

право на изменение пользовательских переменных

Для изменения настроек пользовательских переменных пользователю

LANDesk необходимо право ролевого администрирования "Изменение

выборочных переменных" (Edit Custom Variables). Настройка прав

осуществляется с помощью утилиты Пользователи (Users).

Каждое определение безопасности с настраиваемыми переменными содержит уникальный набор значений, которые можно изменять. Однако на странице Пользовательские переменные (Custom Variables) в любом случае отображается следующая общая информация:

Чтобы изменить пользовательскую переменную, дважды щелкните поле Значение (Value), выберите значение из доступного списка или измените его вручную, а затем щелкните Применить (Apply). Помните, что некоторые переменные предназначены только для чтения, и их нельзя изменить (это обычно указано в описании).

ПРИМЕЧАНИЕ:

Корректирующие значения пользовательских переменных

В некоторых ситуациях требуется проигнорировать значения

пользовательских переменных или, другими словами, создать

исключение для правила. Это делается с помощью функции

корректирующих значений пользовательских переменных. Корректирующие

значения пользовательских переменных позволяют определить, какие

пользовательские переменные необходимо проигнорировать во время

сканирования устройств, чтобы эти устройства не были причислены к

уязвимым и не были подвергнуты исправлению, даже если они

удовлетворяют фактическим условиям правил обнаружения уязвимостей

для данного определения. Для создания или изменения корректирующих

значений пользовательских переменных пользователю необходимо право

на изменение пользовательских переменных. Вы можете создать сколько

угодно корректирующих значений пользовательских переменных, а затем

применять их к устройствам с помощью задачи Изменить значения

настроек (Change settings). Для получения дополнительной

информации см. раздел Диалоговое окно "Корректирующие значения

пользовательских переменных".

Если сканер безопасности обнаруживает выбранные определения на целевых устройствах, соответствующая информация отправляется на главный сервер. Для просмотра обнаруженных данных безопасности после выполнения сканирования можно использовать следующие методы:

В окне утилиты исправлений и проверки соответствия выберите группу Обнаруженные (Detected), чтобы просмотреть полный список всех определений, обнаруженных в ходе последнего сканирования.

В столбце "Сканированные" (Scanned) указывается, сколько устройств просканировано на наличие определения, а в столбце "Обнаруженные" (Detected) — на скольких просканированных устройствах обнаружено определение.

Щелкните правой кнопкой мыши определение и выберите Задействованные компьютеры (Affected computers), чтобы просмотреть список устройств, на которых было обнаружено определение во время последнего сканирования.

Щелкните правой кнопкой мыши конкретное устройство в режиме просмотра сети и выберите Информация о безопасности и исправлениях (Security and Patch Information), чтобы просмотреть подробные сведения об оценке безопасности и состояние развертывания исправлений для устройства.

Можно также выбрать несколько устройств в режиме просмотра сети, щелкнуть правой кнопкой мыши группу и выбрать Информация о безопасности и исправлениях (Security and Patch Information), чтобы просмотреть список определений, обнаруженных на этих устройствах. Если выбрать определение в списке, устройства, на которых было обнаружено определение при последнем сканировании, отображаются в нижней панели.

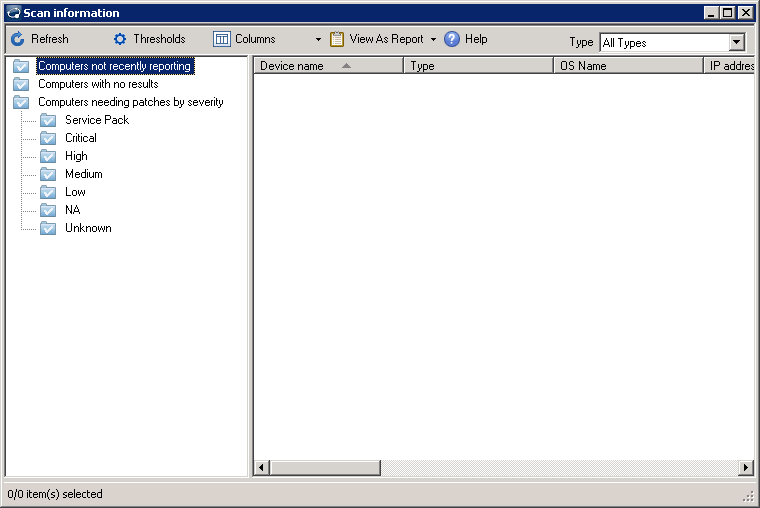

В окне утилиты исправлений и проверки соответствия на панели инструментов нажмите кнопку Информация о сканировании (Scan information), чтобы посмотреть подробные сведения об операции развертывания исправлений и ее состоянии для сканируемых устройств в сети. Можно просмотреть результаты сканирования для компьютеров, которые не были недавно просканированы, компьютеров без результатов и компьютеров, которым требуется исправление, по выбранному типу важности.

В большой, распределенной сети предприятия, возможно, потребуется пересылать результаты последнего сканирования безопасности на главный сервер объединения, расположенный в особом месте, чтобы упростить доступ к информации об уязвимостях в реальном времени для всех управляемых устройств. Чтобы включить автоматическую и немедленную пересылку результатов сканирования безопасности, нужно определить настройки главного сервера объединения в утилите исправлений и проверки соответствия.

При каждом запуске сканер безопасности записывает результаты сканирования в папку VulscanResults на главном сервере и отправляет уведомление web-службе LANDesk Security, которая добавляет файл в главную базу данных. Если включены настройки главного сервера объединения и идентифицирован допустимый главный сервер объединения, этот сервер считывает файл результатов сканирования в свою базу данных, предоставляя быстрый доступ к важной информации об уязвимостях.

После того как выполнено обновление данных безопасности для типов данных, на которые у вас имеется лицензия или подписка, просканированы устройства, определены требующие внимания обнаруженные проблемы безопасности и загружены исправления, пора переходить к исправлению проблем (или устранению угроз) безопасности.

Решения и действия по исправлению отличаются в зависимости от типа угрозы безопасности. Некоторые исправления можно выполнять удаленно с помощью утилиты исправлений и проверки соответствия, другие же задачи исправления требуется выполнять вручную. Например, для устранения уязвимостей требуется развернуть и установить необходимые исправления системы безопасности на задействованных устройствах, для устранения шпионских программ требуется удалить саму инфицирующую программу, а для устранения угрозы безопасности конфигурации системы требуется внести правки в реестр или изменить некоторые настройки платформы.

Ниже описываются методы устранения угроз безопасности каждого типа (или каждого типа данных).

Для устранения известных уязвимостей выполняется развертывание и установка подходящего исправления системы безопасности. Устранение уязвимостей Windows и Macintosh можно выполнить с консоли в качестве запланированной задачи, или исправления на основе политик, или сканирования с автоисправлением. Однако устранение уязвимостей Linux и UNIX необходимо выполнять вручную на задействованном устройстве.

Для пользовательских определений устранение уязвимостей может состоять из развертывания пользовательского исправления или сценария, ориентированного на проблему. Задачи устранения пользовательских уязвимостей можно выполнять с консоли, как и в случае известных уязвимостей.

Для обновлений программного обеспечения LANDesk устранение уязвимости означает установку надлежащего обновления версии. Это можно делать с консоли.

Устранение угроз безопасности (ошибки конфигурации и проблемы локальной системы или платформы Windows) означает применение настроек конфигурации, заданных в определении угрозы безопасности. Это можно делать с консоли. Можно также изменять определения угроз безопасности, в которых используются изменяемые пользовательские переменные, для применения измененных настроек.

Некоторые угрозы безопасности необходимо устранять вручную на задействованном устройстве. Чтобы выяснить, можно ли устранить угрозу безопасности с консоли, посмотрите значение в столбце "Исправимое" (Repairable) ("Да" (Yes) или "Нет" (No)) в режиме просмотра списка.

Для конфигураций брандмауэра Windows устранение уязвимостей означает применение настроек конфигурации, определяемых настройками брандмауэра Windows или предварительно заданными определениями угроз безопасности.

Настройки брандмауэра Windows ассоциированы с задачей изменения настроек для включения или отключения брандмауэра и конфигурирования брандмауэра, в том числе исключений, правил входящего трафика и правил исходящего трафика (для служб, портов и программ), на целевых устройствах со следующими платформами Windows:

Кроме того, служба LANDesk Security предоставляет предварительно заданные определения угроз безопасности для сканирования, обнаружения и конфигурирования настроек брандмауэра на управляемых устройствах со специфическими платформами Windows. Сканировать и изменять конфигурации брандмауэра можно с помощью следующих определений угроз безопасности:

Свойства угроз безопасности брандмауэра Windows содержат пользовательские переменные, с помощью которых можно конфигурировать настройки брандмауэра Windows. Эти определения угроз безопасности можно использовать для сканирования заданных настроек и возврата условия наличия уязвимости, если такие настройки найдены. Затем можно использовать настроенное определение в задаче исправления, чтобы включить или выключить брандмауэр, а также изменить или переконфигурировать настройки брандмауэра на сканируемом устройстве.

ВНИМАНИЕ: Объект

групповой политики Windows может изменить настройки

брандмауэра

Следует иметь в виду, что объект групповой политики Windows может

повлиять на настройки брандмауэра, сконфигурированные сканером

безопасности. Например, настройки брандмауэра, которые задаются в

диалоговом окне настройки пользовательских переменных для угроз

безопасности в брандмауэре Windows, а затем реализуются в задаче

исправления сканера безопасности, можно вернуть к первоначальным

значениям согласно настройкам в активном объекте групповой

политики.

Для шпионских программ устранение уязвимостей подразумевает удаление шпионской программы-нарушителя. Это можно сделать с помощью задачи исправления удаленно с консоли.

Можно также настроить на устройстве мониторинг шпионских программ в реальном времени (сканирование, обнаружение и удаление). Чтобы использовать мониторинг шпионского ПО в реальном времени, необходимо активировать настройки в конфигурации агента устройства. На странице Шпионское ПО (Spyware) в диалоговом окне Конфигурация агента (Agent configuration) выберите подходящие параметры мониторинга шпионских программ, чтобы включить мониторинг шпионского ПО в режиме реального времени и уведомление пользователей. При мониторинге шпионских программ в реальном времени используется утилита мониторинга лицензий softmon.exe от LANDesk Software, отслеживающая шпионские программы и создающая файлы журнала, которые читает сканер безопасности при выполнении сканирования с целью обнаружения определений шпионских программ на целевых устройствах.

ВАЖНО: Можно

включить автоисправление для мониторинга шпионских программ в

реальном времени

Чтобы сканирование и обнаружение шпионских программ в реальном

времени работало, необходимо активизировать параметр

автоисправления в загруженных определениях шпионских программ.

Параметр автоисправления для определений шпионских программ можно

активизировать вручную в списках элементов в окне утилиты

исправлений и проверки соответствия. Можно также настроить

обновления определений шпионских программ таким образом, чтобы

параметр автоисправления активизировался по умолчанию при загрузке

этих определений.

Для заблокированных приложений устранение не является отдельной задачей. Блокирование приложений является частью операции сканирования безопасности, при этом в реестр на локальном жестком диске вносятся изменения, запрещающие пользователю доступ к любым неавторизованным приложениям.

Служба исправлений и проверки соответствия с помощью программы softmon.exe запрещает доступ к указанным исполняемым файлам приложений, считывая информацию заголовка файла, даже в случае изменения имени исполняемого файла.

Обновления антивирусных программ доступны для нескольких распространенных антивирусных продуктов, в том числе LANDesk Antivirus. В списке Типы определений (Definition types) в диалоговом окне Загрузить обновления (Download updates) перечислены поддерживаемые модули антивирусного сканирования, то есть антивирусные сканеры, для которых можно загружать определения обнаруживаемых угроз.

ПРИМЕЧАНИЕ: Данные

обнаружений антивирусного сканера и данные определений

вирусов

Обновления антивирусных программ не включают в себя реальные файлы

определений вирусов (или шаблонов). При загрузке обновлений

антивирусных программ сторонних производителей только данные

обнаружений сканера загружаются в хранилище по умолчанию, а файлы

определений вирусов для сканера НЕ загружаются. Но при загрузке

обновлений LANDesk Antivirus загружаются данные обнаружений сканера

и файлы определений вирусов для LANDesk Antivirus. Файлы

определений вирусов для LANDesk Antivirus загружаются в отдельное

расположение на главном сервере. Хранилищем файлов определений

вирусов по умолчанию является папка \LDLogon\Antivirus\Bases.

Обновления антивирусных программ представляют собой определения сканера, обнаруживающие следующие компоненты:

Если сканер безопасности развертывается с определениями обнаружений для антивирусного сканирования, сканер безопасности проверяет, установлен ли модуль антивирусного сканирования на управляемых устройствах, включено или отключено сканирование в реальном времени, актуальны ли файлы шаблонов сканера, когда выполнялось последнее сканирование на устройстве. Если сканирование в реальном времени отключено, его можно включить удаленно.

В приведенной ниже таблице описывается, как служба исправлений и проверки соответствия устраняет угрозы безопасности каждого типа.

| Устраняемая угроза | Метод устранения в службе исправлений и проверки соответствия |

|---|---|

|

Обновления программного обеспечения LANDesk |

Развертывание и установка подходящего обновления программного обеспечения LANDesk. |

|

Уязвимости Windows |

Развертывание и установка требуемых файлов исправлений (файлы исправлений уже должны быть загружены в локальное хранилище исправлений). |

|

Уязвимости Macintosh |

Развертывание и установка требуемых файлов исправлений. |

|

Уязвимости Linux/UNIX |

Исправление выполняется вручную на задействованном устройстве. |

|

Пользовательские определения |

Развертывание и установка файлов исправлений, если ассоциированное правило обнаружения разрешает исправление и если указанные файлы исправлений доступны. |

|

Угрозы безопасности |

Применение настройки конфигурации, заданной в определении угрозы безопасности. Это можно делать с консоли. Можно также изменять определения угроз безопасности, в которых используются изменяемые пользовательские переменные, для применения измененных настроек. Некоторые угрозы безопасности необходимо устранять вручную на задействованном устройстве. Чтобы выяснить, можно ли устранить угрозу безопасности с консоли, посмотрите значение в столбце "Исправимое" (Repairable) ("Да" (Yes) или "Нет" (No)) в режиме просмотра списка. |

|

Шпионское программное обеспечение |

Удаление обнаруженного экземпляра шпионской программы. Для получения дополнительных сведений об обнаружении и удалении шпионских программ см. выше раздел о шпионском ПО. |

|

Обновления драйверов |

Развертывание и установка подходящего обновления драйвера стороннего производителя. |

|

Обновления программного обеспечения |

Развертывание и установка подходящего обновления программного обеспечения стороннего производителя. |

|

Обновления антивирусных программ |

Позволяет повторно активизировать сканирование в реальном времени, если оно было отключено. Другие определения обнаружений для антивирусного сканирования возвращают информацию о состоянии установок специальных модулей антивирусного сканирования, версиях файлов шаблонов и датах последнего сканирования (связанные с ними проблемы нельзя устранить удаленно с консоли). |

|

Заблокированные приложения (опубликованные и пользовательские) |

Запрещение доступа к приложению путем чтения информации заголовка файла, даже если имя исполняемого файла программы изменено. В этом случае устранение не является отдельной процедурой. Блокирование приложений происходит в процессе сканирования безопасности. Сканер безопасности немедленно запрещает пользователю доступ к приложению путем правки реестра. (См. раздел Отказ от ответственности для типа заблокированных приложений.) |

Чтобы понять, как служба исправлений и проверки соответствия осуществляет сканирование для различных типов данных, см. раздел Сканирование различных угроз безопасности службой исправлений и проверки соответствия.

Как уже говорилось ранее, для уязвимостей Windows и Macintosh, пользовательских определений, обновлений программного обеспечения LANDesk и заблокированных приложений можно выполнять исправление с консоли. Описание различных методов см. в разделе Методы исправления.

Утилита исправлений и проверки соответствия выполняет интеллектуальное исправление, устанавливая только те исправления, которые необходимы на каждом отдельно взятом устройстве. В задание исправления включены не все исправления, указанные для уязвимостей. Благодаря улучшенным возможностям пакетного развертывания в LANDesk, таким как Targeted Multicast, Peer Download и перезапуск с контрольной точки, утилита может быстро и эффективно развертывать исправления. Для получения подробной информации об этих возможностях распространения программного обеспечения см. раздел Распространение программного обеспечения.

Для исправления одного обнаруженного определения или набора определений можно использовать любой из трех описанных ниже методов.

Чтобы исправить одно определение, щелкните правой кнопкой мыши элемент и выберите Исправление (Repair).

Чтобы исправить сразу набор определений, скопируйте определения из любых групп данных в пользовательскую группу (см. раздел Описание и использование окна утилиты исправлений и проверки соответствия), щелкните правой кнопкой мыши группу и выберите Исправление (Repair). Метод автоисправления недоступен для пользовательских групп; однако вы можете выбрать несколько определений в списке, а затем щелкнуть правой кнопкой и выбрать Автоисправление (Autofix).

Исправление поддерживаемых устройств Windows и Macintosh можно осуществлять удаленно с консоли, однако для других платформ, таких как Linux и UNIX Sun Solaris, с консоли можно выполнять только сканирование, но не исправление.

Для исправления устройств Linux и UNIX необходимо вручную установить подходящие исправления на эти устройства.

В утилите исправлений и проверки соответствия предоставляются следующие методы исправления задействованных устройств с консоли:

Исправление в виде запланированной задачи можно рассматривать как принудительное распространение, поскольку исправление рассылается с главного сервера на устройства, а исправление в виде политики — как распространение методом получения, поскольку агент политики на устройстве ищет на главном сервере применимые политики, а затем получает исправление с главного сервера.

Планирование задачи устранения уязвимостей или задачи исправления полезно в том случае, когда требуется настроить выполнение задачи в определенное время в будущем или повторять выполнение задачи периодически. Для настройки и обработки запланированной задачи исправления в утилите исправлений и проверки соответствия используется средство "Запланированные задачи" (Scheduled Tasks).

Исправление в виде запланированной задачи поддерживается на устройствах Windows и Macintosh.

ВАЖНО: Требуется

разрешение группы LANDesk Script Writers

Для создания запланированных задач и политик в утилите исправлений

и проверки соответствия и утилите конфигурации безопасности (задачи

сканирования системы безопасности и проверки соответствия, задачи

исправления и задачи изменения настроек) пользователю необходимо

разрешение группы LANDesk Script Writers. Другими словами, он

должен входить в группу, которой назначено разрешение LANDesk

Script Writers. Для получения дополнительной информации о ролевом

администрировании см. раздел Ролевое администрирование.

Исправление на основе политики обеспечивает гибкость, позволяя динамически выбирать целевые устройства в зависимости от результатов пользовательского запроса к LDAP или главной базе данных. Например, можно настроить политику исправления таким образом, чтобы она выполнялась только на устройствах в конкретном контейнере каталога или только на устройствах с определенной ОС (или любым другим атрибутом инвентаризации, который можно запросить). Для настройки и обработки политик исправления служба исправлений и проверки соответствия использует политики в утилите запланированных задач или распространения программного обеспечения.

ПРИМЕЧАНИЕ:

Поддерживаемые платформы для исправления на основе

политики

Исправление на основе политики поддерживается только на устройствах

Windows. Устройства Macintosh нельзя исправить методом применения

политики.

Для исправления с помощью политики на устройстве должен быть установлен агент распространения программного обеспечения. Когда агент запускается, он проверяет наличие в главной базе политик, которые можно применить к устройству. Если такие политики существуют, на устройстве отображается диалоговое окно, в котором показаны рекомендованные и необязательные политики (обязательные политики применяются автоматически).

Политики устранения уязвимостей (исправления) действуют во многом аналогично политикам приложений, только вместо файлов приложений распространяются файлы исправлений. Предварительные условия управления политиками, последовательность задач, типы политик, а также статический и динамический выбор целей в политиках исправления и политиках приложений практически одинаковы.

Автоисправление — это удобный интегрированный метод быстрого исправления в тех случаях, когда вы не хотите создавать запланированную задачу или задачу исправления на основе политики. Например, если имеется новая известная уязвимость, которую вы хотите просканировать и исправить в ходе одного процесса, можно использовать функцию автоисправления.

Автоисправление доступно для следующих типов данных: уязвимости, шпионские программы, обновления программного обеспечения LANDesk и пользовательские определения.

ВАЖНО: Требования

к использованию автоисправления

Активизировать функцию автоисправления для применимых определений

могут только администраторы или пользователи с правом "Диспетчер

исправлений" (Patch Manager) и областью действия "Все

компьютеры по умолчанию" (Default All Machines). Пользователи

LANDesk, не обладающие правами администратора или правом "Диспетчер

исправлений" (Patch Manager), не могут даже видеть этот параметр в

контекстном меню (открывается, если щелкнуть правой кнопкой мыши)

определения. Для получения дополнительной информации о правах и

областях действия см. раздел Ролевое администрирование.

Для надлежащей работы функцию автоисправления необходимо активизировать в двух местах. Во-первых, необходимо включить параметр автоисправления; во-вторых, необходимо применить настройку сканирования и исправления к запланированной задаче сканирования. Если какой-либо из этих двух элементов функции автоисправления не активизирован, автоисправление не выполняется.

Если автоисправление включено в обоих указанных выше местах, то при следующем запуске сканера безопасности (вручную или через задачу сканирования) утилита исправлений и проверки соответствия автоматически развертывает и устанавливает требуемое исправление на задействованное устройство. Если исправление требует перезагрузки, то при использовании функции автоисправления целевое устройство всегда перезагружается автоматически.

Автоисправление можно включить для отдельного определения или сразу для группы из нескольких выбранных определений.

Автоматизированное устранение угроз включает развертывание и установку исправлений на управляемых устройствах любым из трех методов, описанных в предыдущих разделах.

Важно помнить, что задание исправления может включать устранение уязвимостей для одного или нескольких обнаруженных определений безопасности. Более того, для одного обнаруженного определения может потребоваться установка одного или нескольких исправлений. Таким образом, в ходе исправления на устройстве может выполняться установка только одного файла исправления или нескольких файлов исправлений в зависимости от числа и типа обнаружений.

Почти все файлы исправлений устанавливаются в фоновом режиме, без участия самого пользователя устройства. Некоторые исправления Windows 9.x и неанглоязычные исправления не устанавливаются в фоновом режиме. Чтобы указать, устанавливается ли исправление в фоновом режиме, поставьте отметку в столбце "Автоматическая установка" (Silent Install) в списке исправлений. Для получения дополнительной информации см. раздел Описание и использование окна утилиты исправлений и проверки соответствия.

Независимо от того, устанавливается файл исправления автоматически или нет, вы теперь с помощью настроек сканирования и исправления можете настраивать степень отображения сканера безопасности и запроса на ввод на устройстве пользователя.

ПРИМЕЧАНИЕ:

Объединенная перезагрузка

Если в процессе установки файла исправления требуется перезагрузка

(и параметр Никогда не перезагружать (Never reboot)

не выбран на странице перезагрузки в настройках сканирования и

исправления, применяемых к обсуждаемой задаче), утилита исправлений

и проверки соответствия сначала устанавливает все

исправления указанной задачи на устройстве, а затем выполняет

перезагрузку устройства.

Исправление пользовательского определения может включать специальные дополнительные команды, которые определены при создании пользовательского правила обнаружения. Дополнительные команды выполняются в порядке, указанном на вкладке "Команды" (Commands) применяемого правила, и в соответствии с аргументами для каждой команды. Дополнительные команды могут выполняться до, во время или после выполнения самого файла исправления.

Как упоминалось ранее, одним из способов просмотра отсканированных данных безопасности является просмотр по устройству. Для этого щелкните правой кнопкой мыши отдельное устройство или группу выбранных устройств и выберите Информация о безопасности и исправлениях (Security and Patch Information).

На этой странице предоставляется множество полезных функций. Для одного или нескольких выбранных устройств можно выполнить следующие действия:

Можно также щелкнуть правой кнопкой мыши определения и правила обнаружения в соответствующих списках элементов, чтобы выполнить общие задачи для одного или нескольких задействованных устройств.

Чтобы посмотреть, когда на устройстве в последний раз выполнялось сканирование безопасности, щелкните правой кнопкой мыши устройство, выберите Инвентаризация (Inventory), затем выполните прокрутку, пока в правой области окна инвентаризации не появятся элементы Даты последних сканирований (Last Scan Dates).

После выполнения исправления на задействованных устройствах утилита исправлений и проверки соответствия сообщает состояние установки каждого исправления. Вы можете проверить состояние установки исправления по уязвимости/определению и по целевому устройству.

Поле Состояние установки (Install status) показывает, успешно ли выполнена установка. Возможные состояния: "Успешно" (Succeeded), "Ошибка" (Failed) и "Ошибка загрузки" (Failed to Download).

Если установить исправление не удалось, то перед повторной попыткой установки исправления необходимо очистить информацию о состоянии установки. Чтобы очистить состояние установки (исправления) для выбранного устройства, щелкните Очистить (Clear) в диалоговом окне Информация о безопасности и исправлениях (Security and Patch Information). Можно также очистить состояние установки исправлений по уязвимостям.

Информацию о состоянии сканирования и исправления уязвимостей можно очистить для всех задействованных устройств по уязвимости (или уязвимостям) с помощью функции Очистка состояния сканирования/исправления (Clear scan/repair status dialog box). Как уже говорилось ранее, если происходит ошибка установки исправления, то перед повторной попыткой установки обновления необходимо сначала очистить состояние установки (исправления).

С помощью этого диалогового окна можно также удалить из базы данных информацию о сканировании уязвимостей для одной или нескольких уязвимостей.

В этом разделе описываются прочие задачи, которые можно выполнять с помощью утилиты исправлений и проверки соответствия.

Утилита исправлений и проверки соответствия предоставляет средство для создания задачи перезагрузки устройства. Задача перезагрузки может оказаться полезной, если вы хотите установить исправления без перезагрузки в качестве единого процесса, а затем перезагрузить эти исправленные устройства в качестве другой отдельной задачи. Например, можно выполнить задачу сканирования или установки исправления в течение дня, а затем развернуть только задачу перезагрузки в удобное для пользователей время.

Предупреждения безопасности в службе исправлений и проверки соответствия можно настроить таким образом, чтобы получать уведомления в случае обнаружения конкретных уязвимостей на управляемых устройствах в системе. В утилите исправлений и проверки соответствия для предупреждений об уязвимостях используется стандартное средство предупреждения LANDesk.

Для создания предупреждения при обнаружении уязвимости эту уязвимость необходимо скопировать в группу предупреждений. Уязвимость в группе "Предупреждение" (Alert) является копией и размещается также в группе "Сканировать" (Scan). После помещения нужных определений уязвимостей в группу "Предупреждение" (Alert) (вручную или путем указания уровня важности уязвимостей для их автоматического размещения при загрузке) можно настроить интервал предупреждения в диалоговом окне "Настройка предупреждений" (Configure alerts).

Информация службы исправлений и проверки соответствия представлена несколькими отчетами в средстве "Отчеты" (Reports). В этих отчетах содержится полезная информация об оценке угрозы безопасности, проверке соответствия, развертывании исправлений и состоянии исправления для сканируемых устройств в сети (для каждого типа данных угроз безопасности).

Чтобы получить доступ к средству формирования отчетов, а также получать и просматривать отчеты, пользователь должен иметь права администратора LANDesk (имеются в виду все права) и специальные роли "Отчеты".

Для получения дополнительной информации об использовании средства формирования отчетов см. раздел Отчеты.