В этом разделе описаны процедуры планирования, установки, настройки и включения функции управления доступом в сеть (Network Access Control – NAC) LANDesk на базе 802.1X в существующей среде управления доступом.

Средство управления доступом в сеть (NAC) LANDesk на базе 802.1X призвано поддержать и расширить функции обеспечения безопасности, предлагаемые сервером 802.1X Radius в вашей сети. Поддержка LANDesk 802.1X NAC позволяет добавить к базовым средствам управления доступом 802.1X дополнительные функции аутентификации и контроля соответствия.

ВАЖНО: Технические

знания и опыт, необходимые для настройки системы управления

доступом в сеть

Обратите внимание, что функция управления доступом в сеть требует

дополнительной настройки оборудования и программного обеспечения

помимо основной установки главного сервера. Поскольку эта

дополнительная работа по установке и настройке сложна с технической

точки зрения, предполагается что вы знакомы с конфигурацией сервера

802.1X Radius, аутентификацией и проверкой состояния на базе

802.1X, а также с принципами проектирования сложной сетевой

инфраструктуры и управления ею.

В этой главе вы изучите следующее:

После завершения задач по установке и настройке поддержки функции управления доступом в сеть LANDesk на базе 802.1X необходимо определить политику обеспечения соответствия, опубликовать настройки функции управления доступом в сеть на соответствующих серверах и настроить страницы исправления HTML нужным образом. Для получения дополнительной информации о выполнении этих задач см. раздел Определение критериев соответствия требованиям безопасности и публикация настроек NAC.

Другие постоянные задачи управления функцией NAC: обеспечение включения служб 802.1X NAC, разрешение или ограничение доступа к каждому параметру, определение состояния подключаемых устройств, обновление правил и политик обеспечения соответствия, повторная публикация настроек функции управления доступом в сеть, добавление неуправляемых устройств в инструментальное средство обнаружения неуправляемых устройств, просмотр задействованных устройств и протоколирование конфигурации. Для получения дополнительной информации см. раздел Управление обеспечением безопасности для соответствия нормативам 802.1X NAC.

Этот контрольный список задач поможет вам выполнить все действия, необходимые для настройки системы управления доступом в сеть LANDesk на базе 802.1X. См. раздел Список задач быстрого запуска для функции LANDesk 802.1X NAC.

802.1X — это протокол системы безопасности IEEE, используемый для управления доступом в сеть на основе портов. 802.1X выполняет аутентификацию устройств и разрешает подключение либо запрещает доступ (в случае ошибки аутентификации). Протокол 802.1X основан на EAP (Extensible Authentication Protocol — расширяемый протокол аутентификации) и на последней версии PEAP (Protected Extensible Authentication Protocol — защищенный расширяемый протокол аутентификации). Протокол 802.1X поддерживается большинством сетевых коммутаторов и может быть настроен на выполнение аутентификации клиентов, на которых установлено программное обеспечение агента.

802.1X NAC — это технология аутентификации и управления доступом в сеть на основе прокси-сервера Radius, которая используется на различных коммутаторах, поддерживающих стандарт 802.1X. Используя 802.1X NAC, сервер Radius (либо сервер Microsoft IAS с дополнительным модулем EAP IAS, либо сервер Radius с прокси 802.1X) выполняет проверку состояния или, другими словами, проверяет соответствие политике безопасности.

При использовании аутентификации по стандарту 802.1X для доступа в сеть необходимо ввести имя пользователя и пароль. Система LANDesk 802.1X NAC расширяет эту базовую модель. Она требует, чтобы на управляемых устройствах, запрашивающих доступ в сеть, был также установлен стандартный агент (CBA) LANDesk, и эти устройства соответствовали бы пользовательской политике безопасности. Функция управления доступом в сеть проверяет наличие агента (CBA) путем поиска уникального идентификатора устройства, созданного самим агентом. (Примечание. EAP не будет пытаться выполнить аутентификацию, если не будет найден идентификатор устройства).

802.1X NAC с дополнительным модулем EAP IAS использует собственный агент NAC EAP, который присутствует как на сервере Radius IAS, так и на управляемых устройствах. Агент LTA EAP устанавливается на управляемых устройствах посредством конфигурации агента.

Чтобы использовать функцию управления доступом в сеть, в дополнение к определенному компоненту сервера 802.1X Radius и требуемой конфигурации коммутатора и маршрутизатора необходимо также установить сервер исправления.

В системе 802.1X NAC сервер Radius является точкой принятия решения о доступе в сеть и работает совместно с сетевым коммутатором. Коммутатор действует в качестве устройства, управляющего доступом в сеть, и перенаправляет запросы на аутентификацию устройств серверу Radius, который осуществляет саму аутентификацию. В зависимости от результатов, полученных коммутатором от сервера Radius, коммутатор разрешает или запрещает устройству доступ в сеть.

В этом разделе описаны компоненты системы 802.1X NAC. В нем также описано, что происходит, когда устройство пытается получить доступ или подключиться к корпоративной сети при включенной функции управления доступом в сеть.

Для работы LANDesk 802.1X NAC необходимы перечисленные ниже компоненты.

| Компонент | Описание |

|---|---|

|

Главный сервер |

Предоставляет средство исправлений и проверки соответствия, которое используется для выполнения следующих действий: Загрузка данных системы безопасности (например, определения уязвимостей ОС или приложений, определения шпионских программ и т. д.). Определение критериев соответствия. Настройка серверов исправления. Настройка пакетов установки прокси-сервера Radius (MSI). Настройка и публикация параметров функции управления доступом в сеть (включая политики обеспечения соответствия и ресурсы исправления для сканирования и восстановления устройств). |

|

Дополнительный модуль сервера Radius или прокси-сервер Radius |

Является точкой принятия решения о доступе в сеть. Используйте дополнительный модуль севера 802.1X IAS, если необходимо использовать существующий сервер IAS (или настроить новый сервер IAS). Используйте метод прокси-сервера Radius при наличии сервера Radius, отличного от IAS, а также если необходимо использовать PEAP в качестве типа EAP. |

|

Сервер исправления |

Содержит необходимые файлы настройки и поддержки (определения типов безопасности и требуемые исправления, а также страницы исправлений в формате HTML, которые используются при сканировании устройств на предмет уязвимых мест), соответствующие вашей политике безопасности. Исправляет любые обнаруженные уязвимости, что позволяет выполнить сканирование устройства, признать его исправным и соответствующим требованиям и разрешить ему доступ в сеть. |

|

Коммутатор |

Действует в качестве устройства, управляющего доступом в сеть, и перенаправляет запросы на аутентификацию устройств серверу Radius, который осуществляет саму аутентификацию. |

|

Маршрутизатор |

Является устройством, которое обеспечивает доступ в сеть за счет применения политики обеспечения соответствия. Взаимодействует как с устройством, пытающимся подключиться к сети, так и с сервером Radius 802.1X, чтобы оценить учетные данные состояния конечного устройства. Другими словами, в среде 802.1X NAC маршрутизатор является точкой применения политики и разрешает либо запрещает доступ в сеть. |

|

Устройства |

Пользовательские устройства, которые пытаются получить доступ к вашей корпоративной сети. Обычно конечными устройствами являются настольные компьютеры и ноутбуки, но это могут также быть устройства без клиента, например принтеры. Функция управления доступом в сеть позволяет оценить состояние подключающихся устройств и ограничить доступ в сеть на основании их учетных данных состояния. |

Ниже описан процесс взаимодействия между различными компонентами в среде 802.1X NAC в том случае, если на устройстве, которое пытается получить доступ в сеть, установлен агент LANDesk 802.1X.

ПРИМЕЧАНИЕ:

Сканирование соответствия

Инструментальное средство исправлений и проверки соответствия

позволяет создать и настроить процедуру сканирования безопасности,

целью которой является проверка соответствия целевых устройств

пользовательской политике безопасности. Сканирование соответствия

основано на данных группы "Соответствие" (Compliance) и может

выполняться в виде запланированной задачи или политики. Для

получения информации об обновлении правил и политик обеспечения

соответствия и повторной публикации настроек функции управления

доступом в сеть см. раздел Управление обеспечением

безопасности для соответствия нормативам 802.1X NAC.

При внедрении функции управления доступом в сеть LANDesk на базе 802.1X в существующей среде сервера 802.1X Radius необходимо иметь в виду следующее:

Установку и настройку сервера исправления необходимо выполнять только в том случае, если для изоляции неисправного устройства вместо метода самоназначения IP-адресов TCP/IP выбрано использование карантинной сети DHCP. Функция 802.1X NAC с самоназначением IP-адресов использует встроенные функции TCP/IP сетевого адаптера.

Для получения дополнительной информации и подробных инструкций см. раздел Настройка и конфигурация сервера исправления.

Как указано выше, функция LANDesk 802.1X NAC расширяет возможности существующей среды 802.1X NAC, добавляя к ней средства аутентификации и обеспечения соответствия. Для работы LANDesk 802.1X NAC необходим сервер 802.1X Radius или прокси-сервер Radius.

Используйте один из приведенных ниже методов для применения функции LANDesk 802.1X NAC.

ПРИМЕЧАНИЕ: Используйте дополнительный модуль сервера Radius IAS, если для EAP указан тип MD5. Используйте прокси-сервер Radius, если для EAP указан тип PEAP. (Прокси-сервер Radius можно также использовать в том случае, если имеется сервер Radius, отличный от IAS.)

В приведенных ниже разделах описаны подробные инструкции для обеих конфигураций.

ВАЖНО:

Конфигурация коммутатора и маршрутизатора

После настройки сервера Radius необходимо настроить коммутатор и

маршрутизатор для LANDesk 802.1X NAC в вашей сети. Поскольку в

каждой сетевой среде используется свое оборудование коммутатора и

маршрутизатора, нельзя предусмотреть инструкции для каждого типа

оборудования. При настройке коммутатора и маршрутизатора для 802.1X

NAC выполняйте основные требования к функциям и топологии сети,

которые описаны в приведенных выше разделах Компоненты и процессы системы управления доступом в сеть

на базе 802.1X и Топология и структура сети.

Кроме того, рекомендации по настройке коммутатора и маршрутизатора

и примеры файлов конфигурации можно найти на веб-сайте службы

поддержки LANDesk.

Используйте дополнительный модуль севера 802.1X IAS, если для аутентификации по протоколу 802.1X необходимо использовать существующий сервер IAS (или настроить новый сервер IAS).

Ниже описана процедура установки (если она необходима) и настройки сервера IAS с использованием дополнительного модуля EAP. Выполните все действия перед включением функции 802.1X NAC с консоли.

ПРИМЕЧАНИЕ: Можно просмотреть новый тип EAP на странице свойств удаленного сервера. Для этого выберите Панель управления > Администрирование > Маршрутизация и удаленный доступ. Щелкните удаленный сервер правой кнопкой мыши, выберите Свойства, щелкните вкладку Безопасность, щелкните Методы проверки подлинности, а затем выберите Методы EAP. В списке методов появится тип LTA EAP. Если типа LTA EAP нет в списке, необходимо установить его с главного сервера.

Необходимо настроить политику удаленного доступа, которая использует для аутентификации метод EAP.

Это можно сделать либо в инструментальном средстве IAS, либо в средстве маршрутизации и удаленного доступа.

Теперь необходимо добавить сетевые коммутаторы (в качестве Radius-клиентов), которые будут использоваться для аутентификации 802.1X.

Эта задача выполняется в инструментальном средстве IAS (IAS > Radius-клиенты).

Добавление коммутатора в качестве Radius-клиента позволяет серверу Radius распознавать и обрабатывать запросы аутентификации через этот коммутатор.

Чтобы назначить учетные данные для входа в систему, необходимо создать нового пользователя на сервере Radius. Имя пользователя и пароль этого пользователя будут определять учетные данные аутентификации для управляемых устройств, настроенных на использование 802.1X NAC и пытающихся получить доступ в сеть.

Для выполнения этой задачи используйте инструментальное средство управления компьютером сервера.

- Сбросьте флажок Пользователь должен сменить пароль.

- Установите флажок Запретить смену пароля пользователем.

- Установите флажок Срок действия пароля не ограничен.

- Флажок Отключить учетную запись должен быть сброшен.

Введенные здесь имя пользователя и пароль являются учетными данными для входа в систему, которые должны быть указаны конечным пользователем в ответ на запрос учетных данных аутентификации во время аутентификации по протоколу 802.1X. Затем эти учетные данные отправляются на сервер Radius вместе с данными EAP устройства, и решается вопрос о предоставлении этому устройству доступа в сеть.

Можно также включить функцию 802.1X NAC с консоли. (Другой способ использования функции 802.1X NAC — это конфигурирование и установка прокси-сервера Radius. Для получения дополнительной информации см. раздел Использование прокси-сервера Radius (для PEAP).)

После выполнения всех описанных выше задач настройки можно включить функцию LANDesk 802.1X NAC.

Это можно сделать с консоли (Сервис > Безопасность > Управление доступом в сеть) (Tools > Security > Network Access Control).

Эта команда включает службы аутентификации 802.1X в вашей сети. Однако прежде чем можно будет управлять доступом в сеть и контролировать его посредством аутентификации 802.1X, необходимо настроить управляемые устройства с помощью агента 802.1X. См. раздел Развертывание агента LANDesk 802.1X NAC на управляемых устройствах.

В следующем разделе описана настройка функции LANDesk 802.1X NAC с использованием метода прокси-сервера Radius.

Используйте прокси-сервер Radius, если необходимо использовать для EAP тип PEAP. (Прокси-сервер Radius можно также использовать в том случае, если имеется сервер Radius, отличный от IAS.)

Прокси-сервер Radius 802.1X можно установить на следующих типах серверов Radius:

ВАЖНО:

Взаимодействие с программным обеспечением сервера

Radius

Прокси-сервер Radius 802.1X может работать на серверах, на которых

запущено программное обеспечение сервера Radius. Если сервер Radius

является аппаратным, необходимо установить прокси-сервер Radius

802.1X на отдельном сервере.

Прокси-сервер Radius является промежуточным пунктом во взаимодействии между коммутатором и устройством, на котором установлен агент 802.1X. Прокси-сервер расположен между ними. Устройство выполняет аутентификацию на прокси-сервере Radius, а прокси-сервер передает имя пользователя и пароль на сервер Radius. Если на устройстве, которое пытается подключиться к сети, не установлен агент, прокси-сервер Radius запрещает доступ.

Чтобы использовать прокси-сервер Radius, необходимо включить функцию LANDesk 802.1X NAC, настроить параметры для файла установки прокси-сервера Radius и установить прокси-сервер Radius на сервере Radius.

Это можно сделать с консоли (Сервис > Безопасность > Управление доступом в сеть) (Tools > Security > Network Access Control).

Эта команда включает службы аутентификации 802.1X в вашей сети. Однако прежде чем можно будет управлять доступом в сеть и контролировать его посредством аутентификации 802.1X, необходимо настроить управляемые устройства с помощью агента 802.1X. См. раздел Развертывание агента LANDesk 802.1X NAC на управляемых устройствах.

Установка прокси-сервера Radius добавляет данные в системный реестр сервера (например, адрес и информацию порта).

ПРЕДУПРЕЖДЕНИЕ: Не

поддерживается на 64-разрядных платформах

Не устанавливайте прокси-сервер Radius в ОС Windows 98 или

на каких-либо 64-разрядных платформах.

В приведенном ниже разделе описаны диалоговые окна, в которых выполняются указанные выше задачи.

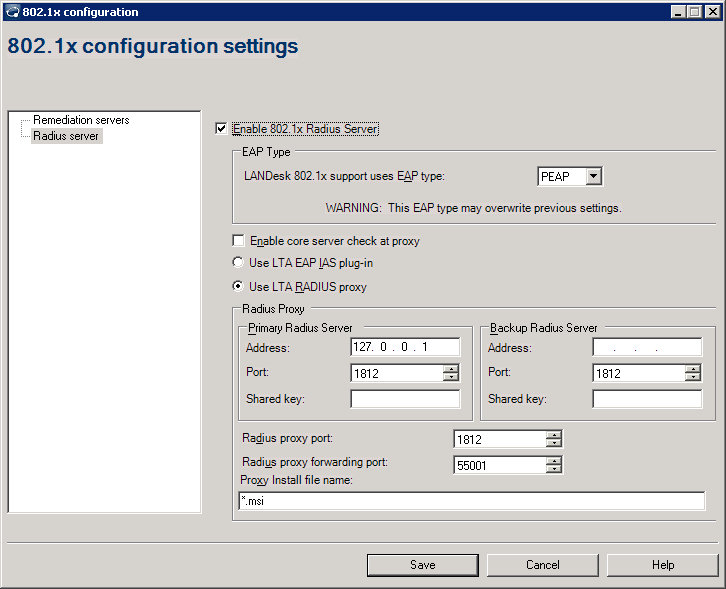

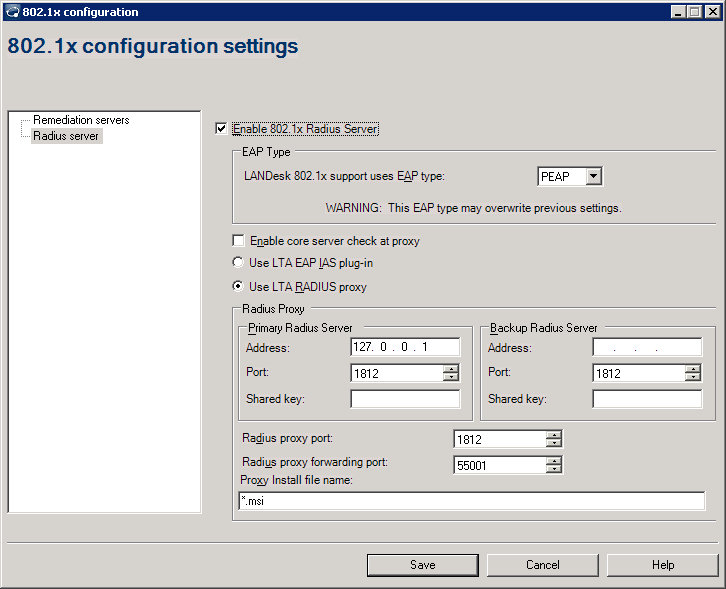

Это диалоговое окно используется для выбора сервера исправления, публикации настроек управления доступом в сеть на сервере исправления, а также для включения функции 802.1X NAC в сети.

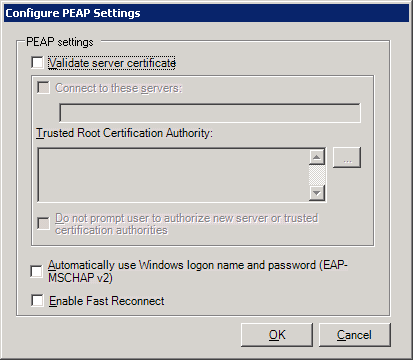

При использовании дополнительного модуля сервера Radius IAS необходимо просто включить сервер Radius и определить тип EAP (MD5), а затем выбрать параметр использования дополнительного модуля IAS.

При использовании прокси-сервера Radius необходимо не только включить сервер Radius и определить тип EAP (PEAP), но также настроить файл установки прокси-сервера Radius, а затем установить прокси-сервер Radius на целевой сервер.

Это диалоговое окно содержит две страницы:

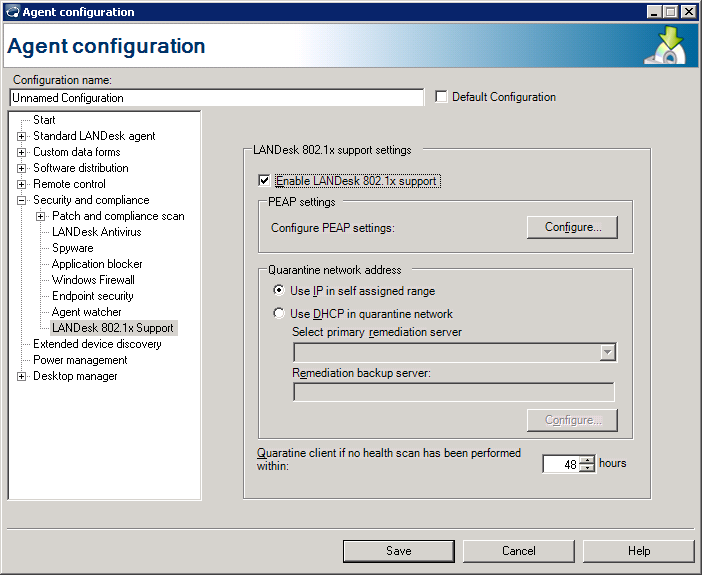

Последним этапом настройки поддержки функции LANDesk 802.1X NAC является развертывание агента 802.1X на целевых устройствах.

Это обеспечивает сканирование соответствия и позволяет управляемым устройствам пройти аутентификацию и либо получить доступ в сеть, либо попасть в карантинную сеть и подвергнуться исправлению.

Теперь можно развернуть конфигурацию агента на целевых устройствах, на которых будет использоваться функция LANDesk 802.1X NAC, а затем создать задачи сканирования соответствия, которые будут проверять устройства с поддержкой 802.1X на предмет соответствия вашей политике безопасности.

Функция управления доступом в сеть выполняет сканирование соответствия с целью определения состояния устройства согласно критериям, определенным в пользовательской политике безопасности.

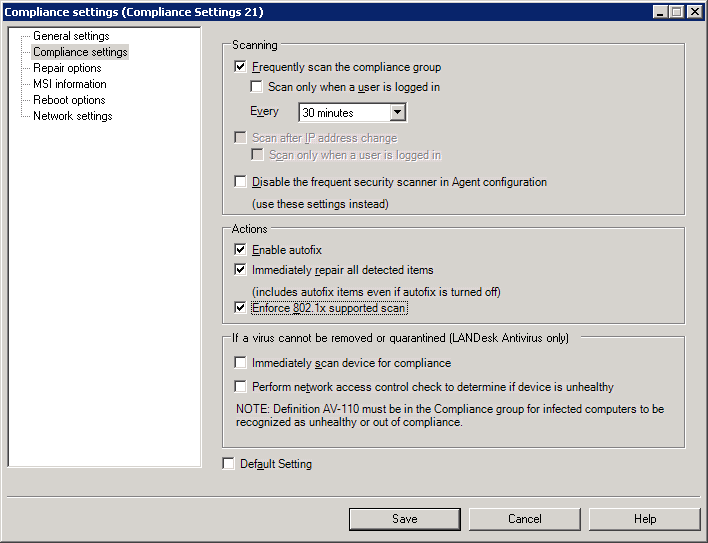

Сканирование соответствия выполняется задачей сканирования соответствия с применением настроек соответствия, заданных на странице Соответствие (Compliance), где включена функция Выполнить сканирование с поддержкой 802.1X (Enforce 802.1X supported scan).

Для создания процедур сканирования соответствия используйте инструментальное средство исправлений и проверки соответствия (Сервис > Безопасность > Служба исправлений и проверки соответствия (Tools > Security > Patch and Compliance)). Подробные инструкции приведены в разделе Создание задач сканирования безопасности и проверки соответствия.

ПРИМЕЧАНИЕ:

Сканирование соответствия

Инструментальное средство исправлений и проверки соответствия

позволяет создать и настроить процедуру сканирования безопасности,

целью которой является проверка соответствия целевых устройств

пользовательской политике безопасности. Сканирование соответствия

основано на данных группы "Соответствие" и может выполняться в виде

запланированной задачи или политики. Для получения информации об

обновлении правил и политик обеспечения соответствия и повторной

публикации настроек функции управления доступом в сеть см. раздел

Управление обеспечением безопасности для

соответствия нормативам 802.1X NAC.

Для выполнения аутентификации и проверки соответствия функции LANDesk 802.1X NAC необходимы коммутатор и маршрутизатор.

Поскольку в каждой сетевой среде используется свое оборудование коммутатора и маршрутизатора, нельзя предусмотреть инструкции для каждого типа оборудования. Однако в общем случае коммутатор и маршрутизатор, настраиваемые для использования с функцией LANDesk 802.1X NAC, должны соответствовать требованиям к функциональным возможностям и топологии, описанным в приведенных выше разделах. Для получения дополнительной информации см. разделы Компоненты и процессы системы управления доступом в сеть на базе 802.1X и Топология и структура сети.

Кроме того, рекомендации по настройке коммутатора и маршрутизатора и примеры файлов конфигурации можно найти на веб-сайте службы поддержки LANDesk.

На форумах сообщества пользователей LANDesk приведены передовые методы использования всех продуктов и технологий LANDesk. Этот ценный ресурс находится по адресу: http://community.landesk.com

Когда управляемое устройство, настроенное на использование LANDesk 802.1X NAC, пытается подключиться к сети, происходит следующее:

Если сканируемое устройство исправно, то ему разрешается доступ к корпоративной сети.

ИЛИ

Если сканируемое устройство неисправно, оно помещается в карантинную сеть, где оно затем может быть исправлено (через ярлык "Исправление" на рабочем столе устройства) и просканировано еще раз, чтобы получить доступ к корпоративной сети.

Для получения более подробного описания процесса аутентификации и проверки соответствия, а также информации о взаимодействии различных компонентов см. раздел Компоненты и процессы системы управления доступом в сеть на базе 802.1X.

ВАЖНО: Ручной

сброс аутентификации 802.1X на устройстве конечного

пользователя

Если аутентификация не удалась, хотя вы уверены в правильности

введенных учетных данных для входа, можно вручную выполнить сброс

локальной сетевой платы, чтобы повторить попытку аутентификации. На

управляемом устройстве щелкните Пуск > LANDesk > Сброс

802.1X.

Перед запуском функции сброса 802.1X не забудьте закрыть все

открытые всплывающие диалоговые окна Windows. В противном случае не

будет отображаться окно входа в систему. Если диалоговое окно входа

пропадает слишком быстро, это, скорее всего, вызвано тайм-аутом

состояния LINK-3-UPDOWN. Просто попробуйте еще раз выполнить сброс

802.1X.

В этом разделе приведена информация о некоторых проблемах, которые могут возникнуть при использовании функции LANDesk 802.1X NAC, и их решении.

Запланированная задача сканирования соответствия возвращает

состояние "потеря подключения"

Причиной того, что запланированная задача сканирования соответствия

802.1X возвращает состояние "потеря подключения" целевым

устройством или "ошибка выполнения задачи", может быть отправка

состояния задачи на главный сервер в момент перезагрузки машины.

Если отображается такое состояние, проверьте целевое устройство,

чтобы узнать, помещено оно в карантинную сеть или нет.

При использовании коммутатора Huawei отображается несколько

запросов данных для входа 802.1X

Если при использовании коммутатора Huawei уровня 2 (серии H3C S3900

Series) на устройстве отображается несколько запросов данных для

входа 802.1X и конечный пользователь отменяет или закрывает один из

них, не введя правильные учетные данные, то процесс аутентификации

802.1X прекращается. В этом случае пользователи должны ввести

правильные учетные данные в каждом окне входа. Если аутентификация

прекратилась, используйте функцию сброса 802.1x для перезапуска

процесса аутентификации.

При использовании устройства с ОС Windows XP с пакетом

обновления 2 происходит ошибка первой аутентификации после

исправления

Если после исправления неисправного устройства конечного

пользователя, на котором работает ОС Windows XP с пакетом

обновления 2, произошла ошибка последующей аутентификации, можно

использовать функцию сброса аутентификации 802.1X для перезапуска

процесса аутентификации и успешного входа в корпоративную сеть.

Если сервер Radius недоступен, устройство не может выполнить

аутентификацию

Если сервер Radius 802.1X недоступен и не может взаимодействовать с

агентом LTA EAP на устройстве конечного пользователя, то устройство

помещается в карантинную сеть. При этом на нем отсутствует нужная

конфигурация, поэтому его нельзя исправить, и оно не может

выполнить аутентификацию. Необходимо дождаться, когда сервер Radius

станет доступным, а затем использовать функцию сброса

аутентификации 802.1X для данного устройства, чтобы перезапустить

процесс аутентификации.

Функция 802.1X предназначена только для настольных

платформ

Функция 802.1X не поддерживается на серверных платформах.